Hvor mange ganger har du blitt fortalt at dataene dine ikke er trygge, at teknologien i dag seriøst stiller spørsmålstegn ved global sikkerhet? Dessverre må vi delvis redegjøre for disse ryktene, ettersom det nesten er på agendaen at systemfeil oppdages, spesielt i Android-smarttelefoner, for ofte diversifisert av proprietære grensesnitt, men fremfor alt ved valg av prosessorer.

Dessverre, som vi vil fortelle deg i dag, er hovedpersonen i negativ forstand MediaTek, den velkjente taiwanske produsenten av prosessorer for mobile enheter, ofte ansett som dårlig av mobilbrukere på grunn av den dårlige ytelsen den tilbyr på enheter utstyrt med slike SoC-er. Men i dag handler historien om noe annet, nemlig en sårbarhet oppdaget i noen MediaTek-brikker, potensielt farlig som har involvert og fortsatt involverer mange enheter.

I virkeligheten bør det spesifiseres at MediaTeks ansvar er begrenset, ettersom det siden mai 2019 hadde lagt merke til feilen og hadde gitt ut en oppdatering for å løse den, men ikke alle smarttelefonprodusenter har implementert den og implementert den på sine enheter. Faktum er at et medlem av XDA oppdaget utnyttelsen og brukte den, heldigvis for formål som ikke er relatert til dårlig tro, faktisk for positive formål, men dette tar ikke bort det negative potensialet som sikkerhetsfeilen fører med seg.

Spesielt XDA-medlemmet brukte eksplosjonen for å skaffe seg root-tillatelsene til Amazon Tablet Fire, vanskelig å stemme, da det i utgangspunktet forutsetter en ikke-opplåsbar bootloader, spesielt implementert av Amazon for ikke å tillate kjøring av tjenester utenfor hans økosystem. Ved å utnytte sårbarheten til MediaTek-brikken, klarte modderen å oppnå rottillatelser ved å omgå opplåsingen av bootloader.

Farlig sårbarhet oppdaget i MediaTek SoCs: finn ut om Xiaomi er i faresonen

Dette sikkerhetsproblemet finnes på følgende MediaTek brikkesett:MT6735, MT6737, MT6738, MT6739, MT6750, MT6753, MT6755, MT6757, MT6758, MT6761, MT6762, MT6763, MT6765, MT6771, MT6779, MT6795, MT6797, MT6799, MT8163, MT8167, MT8173, MT8176, MT8183 og MT6580. Blant enhetene som er involvert finner vi Xiaomi Redmi 6, Redmi 6A men også Redmi Note 4 for å nevne noen.

Du lurer kanskje på hvorfor dette sikkerhetsproblemet er så farlig, og svaret er at bootloader gjør det mulig å verifisere signaturen i oppstartsbildet til operativsystemet, noe som gjør det mulig å starte opp kun til offisiell programvare, dvs. hvor en sikkerhetsstandard er garantert, men hvis vi fortsetter å låse opp bootloaderen ved å anskaffe rottillatelser, får vi absolutt fordeler på moddingfronten, men vi utsetter oss også for potensielle risikoer, for eksempel tilgang til personlig informasjon.

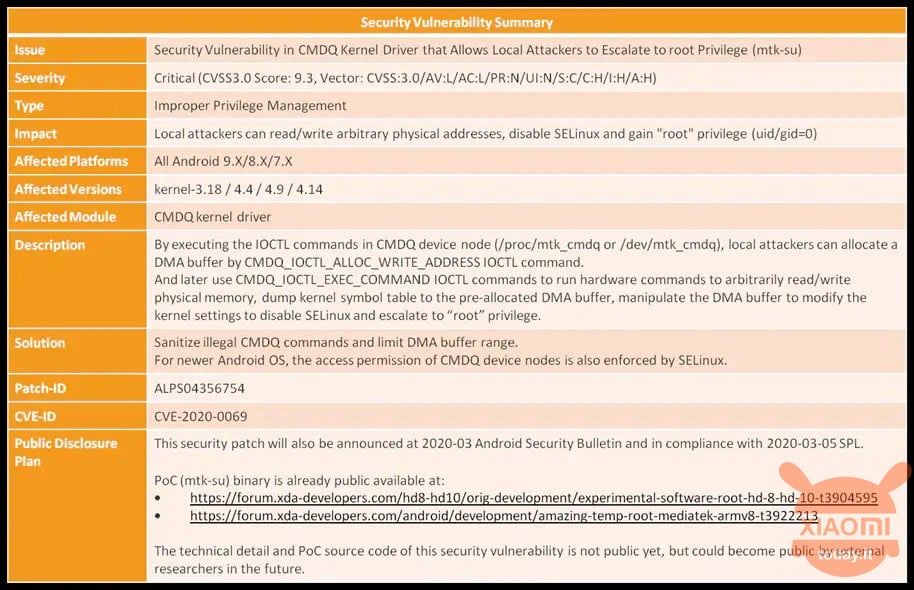

Men i dette tilfellet er faren representert nettopp av det faktum at vi kan skaffe rottillatelser uten å låse opp bootloaderen, med muligheten til å gjøre det til og med eksternt, gjennom en ekstern app som utfører linjene med skadelig kode uten brukerens viten. Imidlertid har den samme MediaTek delt notatene om sårbarheten som er tilstede på Linux-kjerneversjonene 3.18, 4.4, 4.9 og 4.14 med Android-versjonene Nougat, Oreo og Pie.

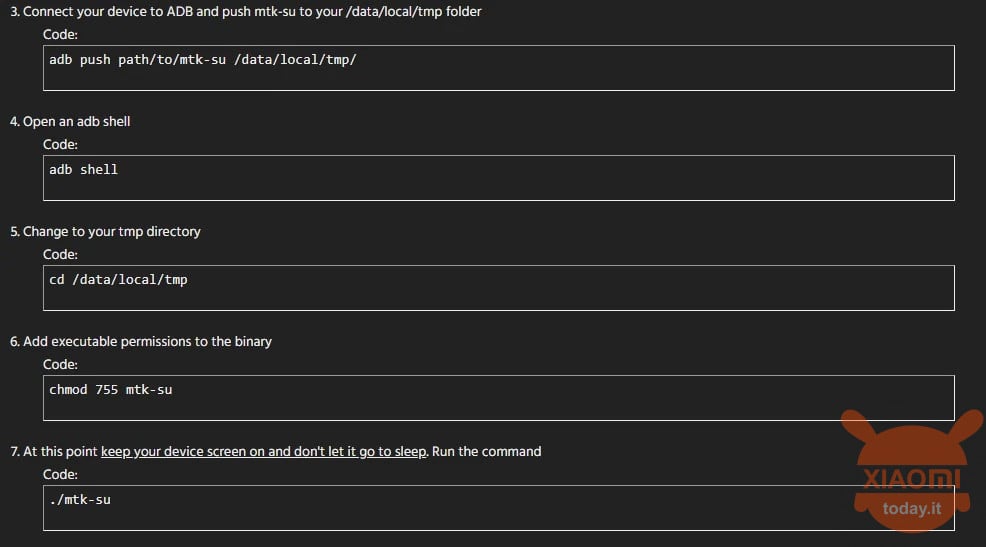

Men hvordan sjekker du om enheten din påvirkes av dette sikkerhetsproblemet? Du kan fortsette å sjekke via et skript som er utgitt på XDA-forumet og tilgjengelig her: hvis du får tilgang til shell di root det betyr at MediaTek-su-sårbarheten kan utnyttes på enheten din. I så fall må du bare håpe at en oppdatering kommer fra produsenten av enheten din, eller at den oppdaterer sikkerhetsoppdateringene i mars 2020.