Utplasseringen på det teknologiske feltet, i det minste i Vesten er: Qualcomm vs MediaTek. Personlig er jeg en fan av det taiwanske selskapet, da jeg tror det gir veldig, veldig gode produkter som koster mindre for OEM-er. Følgelig enheter som også koster mindre for oss forbrukere. Spesielt MediaTek-prosessorene Dimensjon de er mine favoritter. Jeg ble imidlertid overrasket over en feil i det ble oppdaget av ekspertene på Sjekk punktforskning. En virkelig irriterende feil. La oss se detaljene.

MediaTek-prosessorer, spesielt Dimensity, ville være ofre for en feil som lar ondsinnede mennesker spionere på brukere

Sjekk punktforskning, eller rettere sagt dens forskningsavdeling for cybersikkerhet, har i dag gitt ut en rapport som beskriver eksistensen av en sikkerhetsfeil som påvirker flere MediaTek-plattformer. La oss snakke om selskapet på toppen av prosessorverdenen som for tiden er ansvarlig for salget av omtrent 40 % av SoC-ene i verdens smarttelefoner.

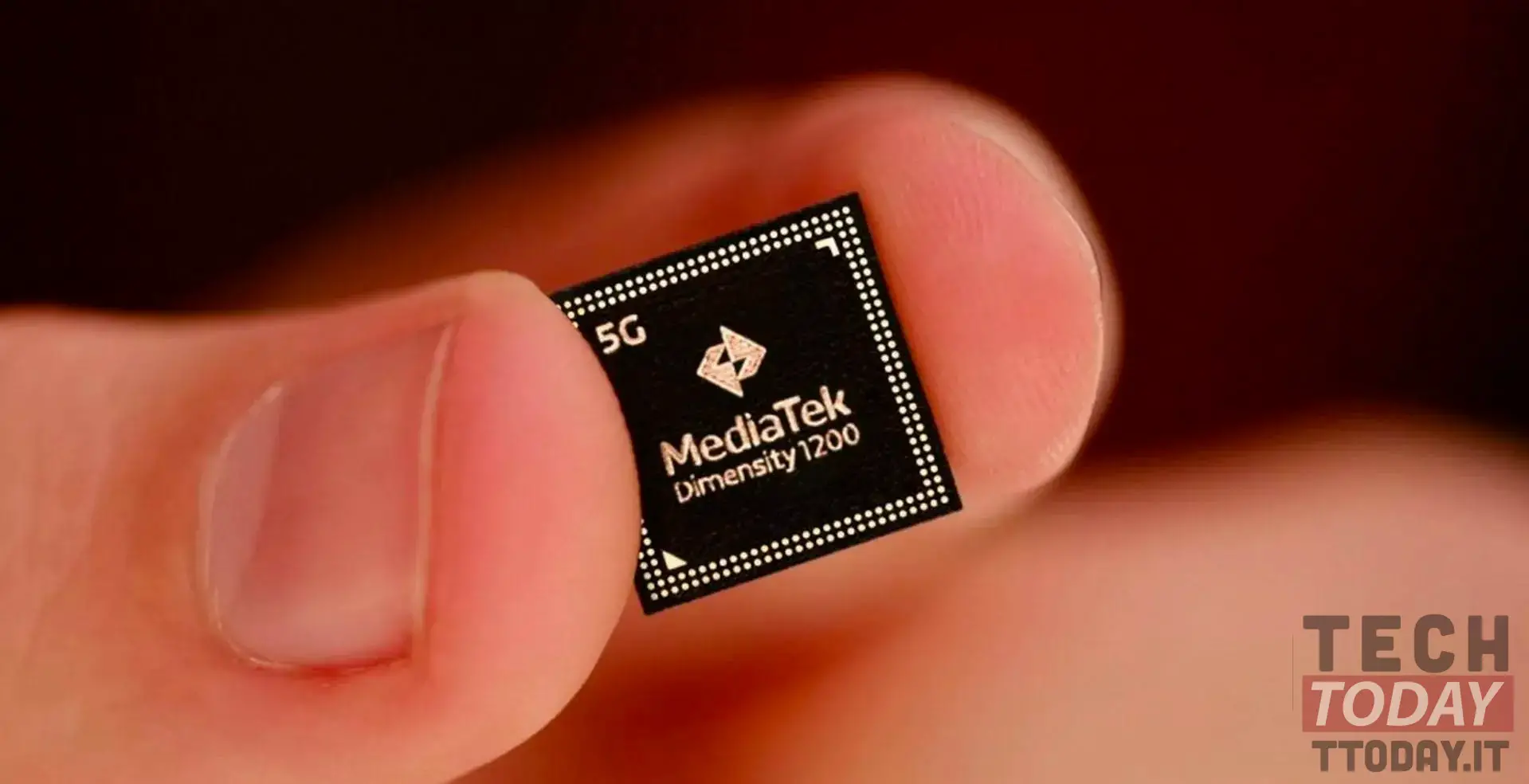

Ifølge eksperter, en smutthull i lydbehandling og kunstig intelligens-komponenter av brikkene til «MediaTek Dimensity»-familien kan utnyttes av hackere for å få tilgang til forskjellig informasjon og, i de mest ekstreme tilfeller, til og med å høre samtaler av brukere.

Les også: MediaTek eller Qualcomm: det er den som leder verdensmarkedet

Prosessorene har en AI-behandlingsenhet (APU) og digital lydsignalbehandling (DSP) basert på mikroarkitektur.Tensilica Xtensa"For å redusere CPU-kjernebruken. Du kan få tilgang til dette området ved å taste inn en kodekode bruke en Android-app og omprogrammere systemet til å spionere på brukere.

Eksperter brukte reverse engineering for å vitne om fastvaresårbarheter. De brukte en Redmi Merk 9 5G, som utstyrer MediaTek Dimensity 800U. Selv en applikasjon uten privilegier, det vil si tillatelse til å få tilgang til systemdata, var i stand til få tilgang til lydgrensesnittet til maskinvaren og manipulere datastrømmen.

Det avslørte dokumentet lyder:

Siden DSP-fastvaren har tilgang til lyddatastrømmen, kan en IPI-melding brukes av en angriper for å øke privilegiene og teoretisk avskjære smarttelefonbrukeren.

Vi jobber hardt for å validere [sårbarheten i Audio DSP] og tar nødvendige forholdsregler. Det er ingen bevis for at dette smutthullet har blitt utnyttet. Vi oppfordrer sluttbrukerne våre til å oppdatere enhetene sine så snart oppdateringer blir tilgjengelige og til kun å installere apper fra pålitelige plattformer som Google Play Store.

Heldigvis har MediaTek oppdaget og fikset feilen umiddelbart Det fant vi ut takket være utgivelsen av sikkerhetsbulletinen som ble utgitt i oktober. Ergo? Vi tar ingen risiko, i hvert fall foreløpig.

Via | Android Police